Laboratoria na Wydziale Zarządzania i Nauk Technicznych w Menedżerskiej Akademii Nauk Stosowanych w Warszawie

- Zespół Laboratoriów Systemów Bezpieczeństwa F-303, F-318, F-319

- Laboratorium Systemów Alarmowych F-303, F-318, F-319

- Laboratorium Monitoringu Wizyjnego F-303

- Laboratorium Systemów Sygnalizacji Pożarowej i Dźwiękowych Systemów Ostrzegania F-318

- Laboratorium Miernictwa i Elektroniki F-318, F-302, F-303, B-203

- Laboratorium Fizyki B-303

- Laboratorium Sieci Komputerowych A-102

- Laboratorium Administrowania Bazami Danych A-204, A-205

- Laboratorium Architektury Systemów Komputerowych F-301

- Laboratorium Inżynierii Oprogramowania A-204, F-301, F-302

- Laboratorium Systemów Wbudowanych F-303, F-318

- Laboratorium Języków i Paradygmatów Programowania B-203

- Laboratorium Podstaw Programowania B-203

- Laboratorium ECDL A-204, A-205

Ćwiczenia laboratoryjne przeprowadzane w Zespole Laboratoriów Systemów Bezpieczeństwa umożliwiają badanie i analizę Elektronicznych Systemów Bezpieczeństwa różnych typów, zarówno samodzielnych jak i zintegrowanych ze sobą (sprzętowo i programowo). Stanowiska są tak konstruowane aby można było prowadzić także badania naukowe. Planowane jest wydanie unikalnego podręcznika dot. ESB (Elektroniczne Systemy Bezpieczeństwa). Autorami podręcznika będą: doc. dr inż. Waldemar Szulc i dr inż. Adam Rosiński. Laboratoria wchodzące w skład Zespołu realizowane są zarówno w wersji wirtualnej (oprogramowanie symulacyjne) jak i rzeczywistej poprzez szereg rozbudowanych stanowisk laboratoryjnych. Są one systematycznie rozbudowywane, mają opracowane instrukcje laboratoryjne. W skład Zespołu wchodzą:

1) stanowisko „Zastosowanie Systemów Sygnalizacji Włamania i Napadu do sterowania urządzeniami infrastruktury budynków”. Jest ono przeznaczone do badań w zakresie możliwości zastosowania Systemów Sygnalizacji Włamania i Napadu do sterowania urządzeniami infrastruktury technicznej budynku. Składa się ono z: płyty głównej centrali alarmowej INTEGRA64, manipulatora INT-KLCD-BL, modułu rozszerzeń wyjśćCA-64 O-R, czujki GRAPHITE, sterownika RE-4K wraz z dwoma pilotami czterokanałowymi, modułu GSM-4, komputera z oprogramowaniem DLOADX i GUARDX.

2) stanowisko dot. badania wszystkich typów czujek współpracujących z Systemami Sygnalizacji Włamania i Napadu. Są to czujki przewodowe, współpracujące z liniami dozorowymi oraz bezprzewodowe.

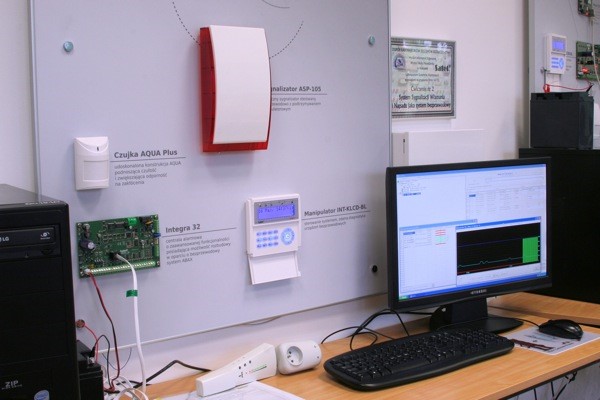

3) stanowisko „System Sygnalizacji Włamania i Napadu jako System bezprzewodowy”. Jest ono przeznaczone do badań w zakresie możliwości zastosowania urządzeń bezprzewodowych w Systemach Sygnalizacji Włamania i Napadu. Składa się ono z: płyty głównej centrali alarmowej INTEGRA32, manipulatora INT-KLCD-BL, modułu kontrolera systemu bezprzewodowego ACU-100, bezprzewodowej pasywnej czujki podczerwieni APD-100, bezprzewodowej czujki magnetycznej AMD-101, bezprzewodowego sygnalizatora zewnętrznego ASP-105, bezprzewodowego sterownika 230V AC typu ASW-100E, testera poziomu sygnału radiowego ARF-100, czujki AQUA Plus, komputera z oprogramowaniem DLOADX i GUARDX.

4) stanowisko „System Sygnalizacji Włamania i Napadu realizujący funkcję Kontroli Dostępu.”. Jest ono przeznaczone do badań w zakresie możliwości zastosowania Systemów Sygnalizacji Włamania i Napadu jako System Kontroli Dostępu. Składa się ono z: płyty głównej centrali alarmowej INTEGRA128, manipulatora INT-KLCDR-BL, modułu ethernetowego ETHM-1, modułu generatora komunikatów głosowych VMG-16, modułu czytnika kart zbliżeniowych CA-64 SR, czytnika kart zbliżeniowych CZ-EMM2, kart zbliżeniowych KT-STD-1, dualnej czujki ruchu SILVER, komputera z oprogramowaniem DLOADX i GUARDX.

5) stanowisko „Zarządzanie Systemem Sygnalizacji Włamania i Napadu przez sieć Ethernet”. Jest ono przeznaczone do badań w zakresie możliwości zdalnego zarządzania Systemem Sygnalizacji Włamani i Napadu poprzez sieć Ethernet (np. LAN lub WAN) oraz wykorzystania sieci z protokołem TCP/IP do integracji elektronicznych systemów bezpieczeństwa. Składa się ono z: płyty głównej centrali alarmowej INTEGRA128, manipulatora INT-KLCDR-BL, modułu ethernetowego ETHM-1, dualnej czujki ruchu SILVER, komputera z oprogramowaniem DLOADX i GUARDX.

6) stanowisko „Aktywna Bariera Podczerwieni”. Jest ono przeznaczone do badań w zakresie możliwości zastosowań 8 – wiązkowej programowalnej bariery nadawczo-odbiorczej do ochrony m.in.: wejść, wyjść oraz innych dużych przestrzeni. Składa się ono z: aktywnej bariery podczerwieni ACTIVA-7, komputera wyposażonego w port RS-232 z programem ACTIVA.

7) stanowisko „System Sygnalizacji Włamania i Napadu w wersji rozproszonej”. Jest ono przeznaczone do badań w zakresie niezawodności, eksploatacji i możliwości funkcjonalnych Systemów

Sygnalizacji Włamania i Napadu zaprojektowanych jako system o strukturze rozproszonej. Składa się ono z: płyty głównej centrali alarmowej INTEGRA128, manipulatora INT-KLCDR-BL, manipulatora INT-KLCD-BL, wielofunkcyjna klawiatura INT-SCR-BL, modułu ethernetowego ETHM-1, modułu wejść adresowalnych CA-64 ADR, modułu wyjść na szynę DIN: INT-ORS, czujek AQUA, dualnych czujek ruchu SILVER, czujki ruchu sufitowej AQUA RING, czujek magnetycznych, czujki zbicia szkła INDIGO, przycisków napadowych z pamięcią, testera czujek zbicia szkła: Tester INDIGO, komputera z oprogramowaniem DLOADX i GUARDX.

8) stanowisko „System Sygnalizacji Włamania i Napadu w wersji mieszanej”. Jest ono przeznaczone do badań w zakresie niezawodności, eksploatacji i możliwości funkcjonalnych Systemów Sygnalizacji Włamania i Napadu zaprojektowanych jako system o strukturze mieszanej. Składa się ono z: płyty głównej centrali alarmowej CA-10P, manipulatora CA-10KLCD, manipulatora CA-10KLED, dwóch modułów wejść CA-10E, modułu syntezera mowy SM-2, czujek AQUA, dualnych czujek ruchu SILVER, komputera z oprogramowaniem DLOAD10.

9) stanowisko „System Sygnalizacji Włamania i Napadu w wersji skupionej”. Jest ono przeznaczone do badań w zakresie niezawodności, eksploatacji i możliwości funkcjonalnych Systemów Sygnalizacji Włamania i Napadu zaprojektowanych jako system o strukturze skupionej. Składa się ono z: płyty głównej centrali alarmowej CA-5, manipulatora CA-5KLCD, manipulatora CA-5KLED, czujek AQUA, dualnych czujek ruchu SILVER.

10) stanowisko „Domofony”. Jest ono przeznaczone do badań w zakresie eksploatacji i możliwości funkcjonalnych systemów domofonowych. Składa się ono z: stacji bramowej DR 2A2N, stacji domowej DP 201R, stacji domowej DP-20HR.

11) stanowisko „Systemy wideodomofonowe”. Jest ono przeznaczone do badań w zakresie eksploatacji i możliwości funkcjonalnych systemów videodomofonowych. Składa się ono z: stacji bramowej z kamerą DRC 4CH, monitora kolorowego CDV-71BE, kamery kolorowej CRC-41BQ.

12) stanowisko „Systemy wieloabonentowe”. Jest ono przeznaczone do badań w zakresie eksploatacji i możliwości funkcjonalnych systemów wieloabonentowych (maks. do 2400 użytkowników). Składa się ono z: stacji bramowej z kamerą DRC-MSC, dystrybutora budynkowego sygnałów CCU-BS, dystrybutora mieszkaniowego sygnałów CCU-FS, stacji domowej CAV-51M.

13) stanowisko „System Kontroli Dostępu”. Jest ono przeznaczone do badań w zakresie konfiguracji, programowania, eksploatacji i możliwości funkcjonalnych systemów kontroli dostępu. Składa się ono z: centrali kontroli dostępu CPR32-SE, interfejsu komunikacyjnego USB-RS232 typu UT-2USB, kontrolera zintegrowanego z czytnikiem PR621, czytnika zbliżeniowego PRT66LT, kontrolera zintegrowanego z czytnikiem PR611, czytnika zbliżeniowego z klawiaturą PRT64LT, kontrolera zintegrowanego z czytnikiem PR311SE, czytnika zbliżeniowego PRT12LT-BK, modułu rozszerzeń wej./wyj. XM-2, kontrolera z zasilaczem PR411DR, czytnika zbliżeniowego PRT62LT (2 szt.), symulatorów wej./wyj. (5 szt.). Autorem stanowiska jest Firma ROGER.

14) stanowisko „Bezprzewodowy System Bezpieczeństwa Agility”. Jest ono przeznaczone do badań w zakresie konfiguracji, programowania, eksploatacji i możliwości funkcjonalnych bezprzewodowych Systemów Sygnalizacji Włamania i Napadu. Składa się ono z: centrali alarmowej Agility Wireless, szyfratora LCD z czytnikiem zbliżeniowym, modułu wejścia/wyjścia z wbudowanym interfejsem X10, detektora zewnętrznego PIR, detektora PIR, detektora PIR/PET, detektora stłuczenia szkła, detektora wstrząsowego detektora zalania, kontaktronu, sterownika zdalnego, pilota 4-przyciskowego, pilota sygnalizacji napadu, pilota sygnalizacji napadu w wersji „zegarek”, sygnalizatora zewnętrznego (akustyczno-optyczny).

15) stanowisko „Zintegrowany System Bezpieczeństwa ProSYS”. Jest ono przeznaczone do badań w zakresie konfiguracji, programowania, eksploatacji i możliwości funkcjonalnych urządzeń bezprzewodowych (czujek i modułów) w Systemach Sygnalizacji Włamania i Napadu. Składa się ono z: płyty głównej ProSYS, klawiatury dotykowej z czytnikiem zbliżeniowym, klawiatury LCD, modułu rozszerzenia 8-liniowego, zasilacza impulsowego 3A (SMPS), zaawansowanego modułu komunikacji IP, interaktywnego modułu głosowego, modułu nasłuchu, modułu zintegrowanej kontroli dostępu, czytnika kart zbliżeniowych, modułu 44-wyjść przekaźnikowych, rozszerzenia bezprzewodowego 8-liniowego, 4-przyciskowego pilota bezprzewodowego, detektora przemysłowego WATCHIN, detektora zewnętrznego WATCHOUT, detektora dualnego serii iWISE, detektora PIR serii Zodiac, detektora zbicia szkła, detektora wstrząsowego, kart zbliżeniowych (5 szt.).

16) stanowisko centralne „Zdalne zarządzanie elektronicznymi systemami bezpieczeństwa”. Jest ono przeznaczone do badań w zakresie zdalnego zarządzania Systemami Sygnalizacji Włamania i Napadu, Systemami Monitoringu Wizyjnego, Systemami Kontroli Dostępu, Systemami ochrony terenów zewnętrznych z wykorzystaniem analogowej i cyfrowej sieci telefonicznej, sieci komputerowej i interfejsów komunikacyjnych wykorzystujących RS-232 i RS-485. Składa się ono z: komputera z oprogramowaniem (DLOADX, GUARDX, DLOAD10, IP Setup Program, Real Shot Manager, oprogramowanie DSC, oprogramowanie RISCO) dołączonego do sieci komputerowej umożliwiającej połączenie się z wymienionymi wcześniej stanowiskami badawczymi, linii telefonicznej analogowej, modułu cyfrowej telefonii komórkowej GSM.

17) stanowisko dot. sygnalizacji włamania i napadu o bezprzewodowych radiowych połączeniach oraz sterowaniu Firmy JABLOTRON,

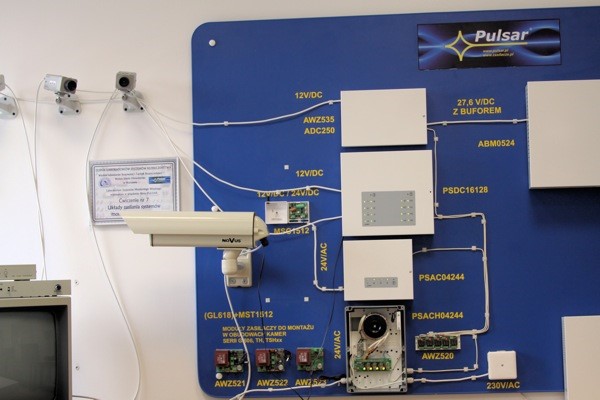

18) stanowisko dot. uniwersalnych systemach zasilających Firmy PULSAR przeznaczonych do zasilania monitoringu wizyjnego, kontroli dostępu, systemów p. pożarowych, systemów sygnalizacji włamania i napadu. Stanowisko umożliwia również badanie rezerwowych źródeł zasilających.

19) stanowisko dot. cyfrowych systemów domofonowych i wideodomofonowych od prostych po systemy z kontrolą dostępu. Stanowisko dostarczył producent Firma ACO z Poznania.

1) stanowisko „Analogowy System Monitoringu Wizyjnego”. Jest ono przeznaczone do badań w zakresie eksploatacji i możliwości funkcjonalnych analogowych Systemów Monitoringu Wizyjnego. Składa się ono z: czterech kamer analogowych, przełącznika sekwencyjnego ośmiowejściowego, dzielnika obrazu czterowejściowego, monitora czarno-białego 17″ nadzoru wizyjnego, monitora czarno-białego 10″ nadzoru wizyjnego. Jedna z kamer jest połączona z przełącznikiem sekwencyjnym poprzez tor bezprzewodowy pracujący na częstotliwości f = 2,4GHz. Pozostałe kamery wykorzystują tor przewodowy (kabel koncentryczny).

2) stanowisko „System Monitoringu Wizyjnego CCTV i CCTV IP”. Jest ono przeznaczone do badań w zakresie niezawodności, eksploatacji i możliwości funkcjonalnych Systemów Monitoringu Wizyjnego zarówno analogowych jak i cyfrowych. Składa się ono z: 4 kamer analogowych czarno-białych SSC-M383CE, 4 kamer analogowych kolorowych o wysokiej rozdzielczości poziomej SSC-E453P, 4 kamer analogowych kolorowych typu dzień/noc o wysokiej rozdzielczości poziomej SSC-E478P, 4 kamer kolorowych sieciowych wykorzystujących sieć z protokołem TCP/IP, 4 wideoserwerów SNT-V704 służących do przesyłania obrazu z kamer analogowych poprzez sieć TCP/IP, 4 komputerów z oprogramowaniem: IP Setup Program (służy do wyszukiwania adresów IP kamer i wideoserwerów pracujących w sieci.) i Real Shot Manager (wykorzystywaniu przy tworzeniu inteligentnych systemów monitoringu wizyjnego). Całość jest połączona siecią komputerową.

3) stanowisko „Inteligentna kamera IP”. Jest ono przeznaczone do badań w zakresie eksploatacji i możliwości funkcjonalnych kamer IP stosowanych w Systemach Monitoringu Wizyjnego. Składa się ono z: kamery IP typu SNC-RZ50P, komputera z oprogramowaniem: IP Setup Program i Real Shot Manager. Wykorzystywana kamera jest zintegrowana z obiektywem pozwalającym na 26-ścio krotną zmianę ogniskowej. Kamera wytwarza dwa strumienie danych wyjściowych, przy czym każdy z nich może być kompresowany różnymi metodami (algorytmy: JPEG, MPEG-4, H.264). Liczne funkcje cyfrowej obróbki obrazów, w tym inteligentna detekcja ruchu, pozwalają na dostosowanie kamery SNC-RZ50P do konkretnych warunków eksploatacji. Na osobne podkreślenie zasługuje funkcja cyfrowej stabilizacji obrazów, eliminująca ich drżenie w przypadku montażu kamery na niestabilnym podłożu, na przykład na wysokim maszcie. Dynamiczna integracja obrazów pozwala na ostre i czytelne odwzorowanie obiektów ruchomych, co jest szczególnie istotnie podczas przechwytywania pojedynczych klatek wizyjnych.

4) stanowisko „Zastosowanie podczerwieni w Systemach Monitoringu Wizyjnego”. Jest ono przeznaczone do badań w zakresie eksploatacji i możliwości wykorzystania promieniowania podczerwonego w Systemach Monitoringu Wizyjnego. Składa się ono z: kamery analogowej z oświetlaczem podczerwieni, kamery analogowej kolorowej typu dzień/noc o wysokiej rozdzielczości poziomej, oświetlacza podczerwieni o zasięgu 100m, monitora kolorowego 7″ nadzoru wizyjnego.

5) stanowisko dot. uniwersalnych systemów zasilających Firmy PULSAR przeznaczonych do zasilania monitoringu wizyjnego, kontroli dostępu, systemów p. pożarowych, systemów sygnalizacji włamania i napadu. Stanowisko umożliwia również badanie rezerwowych źródeł zasilających.

1) stanowisko „System Sygnalizacji Włamania i Napadu DSC typ PC1832″. Jest ono przeznaczone do badań w zakresie niezawodności, eksploatacji i możliwości funkcjonalnych Systemów Sygnalizacji Włamania i Napadu. Składa się ono z: płyty głównej centrali alarmowej PC 1832, manipulatora PK 5516-LED, manipulatora LCD RFK5500 z modułem bezprzewodowym, modułu rozszerzeń wejść PC5108, czujek przewodowych (PIR, PIR+W, zbicia szkła wibracyjnej, magnetycznej) i bezprzewodowych (czujki dymu, czujki dymu i temperatury), sterownika bezprzewodowego z pilotami, nadajnika monitorującego GSM/GPRS), komputera z oprogramowaniem.

2) stanowisko „Systemy sygnalizacji pożarowej w transporcie”. Jest ono przeznaczone do badań w zakresie konfiguracji, programowania, eksploatacji i możliwości funkcjonalnych systemów sygnalizacji pożarowej stosowanych w obiektach mobilnych. Składa się ono z: centralki sygnalizacji pożarowej CSP1, koncentratora czujek CSP1CA, symulatorów czujek pożarowych.

3) stanowisko dot. dźwiękowych systemów ostrzegania Firmy TOA w przypadku zagrożenia pożarowego. Stanowisko współpracuje z cyfrowym systemem p. pożarowym dowolnego typu. W tym przypadku z systemem Firmy Schrack-Seconet Polska,

4) stanowisko dot. cyfrowych systemów p. pożarowych Firmy Schrack-Seconet Polska. Stanowisko zostało tak zaprojektowane, aby można było symulować różne zagrożenia pożarowe (różne typy czujek). Może współpracować z DSO (dźwiękowy system ostrzegania) Firmy TOA

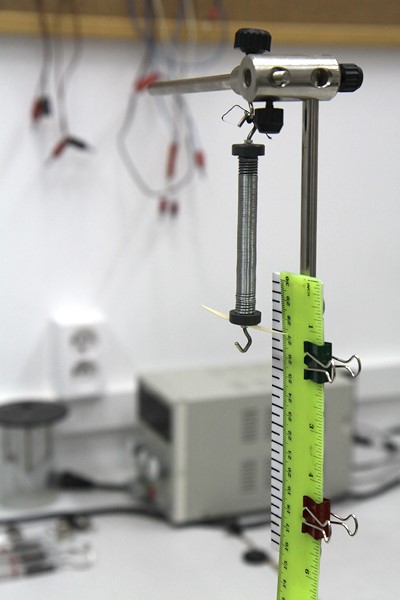

Celem laboratorium jest zapoznanie studentów z podstawami mechaniki, elektrodynamiki, teorii kwantów i fizyki ciała stałego, co ma skutkować zrozumieniem zasad działania współczesnych i projektowanych urządzeń informatycznych. Studenci zapoznają się z metodyką poznawczą fizyki: przyroda – model – matematyka – weryfikacja doświadczalna. Poznają metodykę prowadzenia doświadczeń fizycznych i metody analizy wyników.

Celem ćwiczeń laboratoryjnych jest danie studentom podstaw teoretycznych i praktycznych do:

a) projektowania i wykonania doświadczeń fizycznych.

b) poprawnego opracowania statystycznego wyników doświadczeń.

c) poprawnego zaprezentowania numerycznego i graficznego wyników.

Istotna jest też treść fizyczna zjawisk, których dotyczą te ćwiczenia.

Laboratorium Fizyki w WSM sprzętowo jest wyposażone dość skromnie. Niemniej jednak na jego bazie można jednak z powodzeniem zrealizować wymienione punkty i jest to realizowane aktualnie w procesie dydaktycznym, w zgodzie z teściami programowymi oraz efektami kształcenia. Studenci potrafią zestawić układ doświadczalny, przeprowadzić pomiary oraz opracować i poprawnie przedstawić wyniki. Zakres zjawisk fizycznych, których dotyczą doświadczenia, z konieczności został ograniczony do podstaw mechaniki (2 doświadczenia) i elektryczności (2 doświadczenia) oraz podstaw termodynamiki (1 doświadczenie).

Tematy poszczególnych zajęć laboratoryjnych:

1) Realizacja ćwiczenia: podstawowe pomiary wielkości elektrycznych (prawo Ohma, prawa Kirchhoffa, pomiar rezystancji, pomiar napięcia prądu stałego i przemiennego, obwody elektryczne)

2) Realizacja ćwiczenia: prawo Ohma i prawa Kirchhoffa

3) Realizacja ćwiczenia: praca i moc prądu, zagadnienia energetyczne

4) Realizacja ćwiczenia: zamiana pracy prądu w ciepło

5) Realizacja ćwiczenia: elektrodynamika – prawo Coulomba, natężenie pola elektrycznego, pojemność, łączenie kondensatorów, energia pola elektrycznego, ruch cząstek naładowanych w polach E i B

6) Realizacja ćwiczenia: prawa elektrolizy Faraday’a

7) Realizacja ćwiczenia: elementy mechaniki -: statyka, kinematyka i dynamika

8) Realizacja ćwiczenia: II zasada dynamiki, pomiar przyspieszenia

9) Realizacja ćwiczenia: wprowadzenie do teorii ruchu drgającego: drgania nietłumione, tłumione, wymuszone, fale elektromagnetyczne

10) Realizacja ćwiczenia: wahadło matematyczne, wyznaczanie przyspieszenia ziemskiego

11) Realizacja ćwiczenia: podstawy optyki falowej: dyfrakcja, interferencja. Optyka kwantowa: efekt fotoelektryczny, laser

12) Realizacja ćwiczenia: dyfrakcja promieniowania lasera He–Ne na szczelinie

Poszerzenie tego zakresu jest również planowane w oparciu o współpracę z Centralnym Laboratorium Fizyki Wydziału Fizyki Politechniki Warszawskiej. Dotyczy to głównie zagadnień związanych z optyką falową i kwantową oraz właściwościami magnetycznymi i elektrycznymi fazy skondensowanej. To uzupełnienie treści fizycznych stworzy możliwość optymalnego realizowania procesu dydaktycznego.

Laboratorium ma za zadanie zaznajomić studentów z szerokim zakresem problemów projektowania, tworzenia i zarządzania sieciami komputerowymi. Założeniem laboratorium jest przedstawienie studentom zagadnień stojących przed administratorami sieci oraz przygotowanie do rozwiązywania różnorodnych problemów sieciowych. Studenci pracują w systemach Windows i Linux poznając aspekty konstrukcji sieci – od komutowanej transmisji danych (modem) po rozwiązania VPN. Analizują ruch sieciowy i administrują serwerami.

W ramach laboratorium następuje zapoznanie studenta z praktyczną wiedzą z zakresu technologii sieciowych. Przekazywana wiedza dotyczy zarówno zagadnień o charakterze podstawowym jak i zaawansowanym, co jest konieczne, aby zapoznać się z obecnymi technikami i technologiami sieciowymi. Studenci nabywają praktycznych umiejętności z zakresu projektowania prostych konfiguracji lokalnych sieci komputerowych i ich połączeń z sieciami rozległymi oraz tworzenia prostych usług w Internecie

Zaawansowane zagadnienia technologii sieciowych to również aplikacje sieciowe i ich projektowanie. Wykorzystanie języków skryptowych oraz projektowanie bezpieczeństwa tworzenia aplikacji WWW jak i samej sieci informatycznej. Niezwykle istotnym dla właściwego zrozumienia jest też przedstawienie efektu skali w zakresie rozwiązań lokalnych jak i obejmujących swym zasięgiem wiele struktur. Dotyczy to samych rozwiązań sieciowych jak i systemów, które z nimi współpracują i ma to charakter interdyscyplinarny. Ćwiczenia mają charakter poglądowy z prowadzeniem w formie praktycznej wzbogacone o konieczne elementy uzupełniające.

Tematy poszczególnych zajęć laboratoryjnych:

1) Media transmisyjne

a) Przewodowe i światłowodowe – typy okablowania, technologie, budowa sieci lokalnej.

b) Bezprzewodowe – konfiguracja punktów dostępowych.

2) Węzły sieciowe: koncentrator regenerator, koncentrator, most, router, brama – metody konfiguracji.

3) Konfiguracja przełączników inteligentnych – dzielenie sieci lokalnych na segmenty VLAN.

4) Konfiguracja routerów – tworzenie podsieci, tworzenie sieci wirtualnych VPN.

5) Konfiguracja komputerowych sieci lokalnych – uzyskiwanie dostępu do zasobów sieciowych w sieciach lokalnych.

6) Usługi sieciowe w sieciach rozległych – uzyskiwanie dostępu do zasobów sieciowych w Internecie.

7) Bezpieczeństwo danych w strukturach sieciowych. Konfiguracja zabezpieczeń urządzeń sieciowych.

Zajęcia obejmują aspekty sieci LAN, projektowania sieci LAN, co wiąże się elementami wykonywanego projektu. Drugim blokiem są zagadnienia konfiguracji sprzętu i oprogramowania. Trzecim poziom aplikacyjny – jak budować z sukcesem systemy w oparciu o technologie WWW przy uwzględnianiu efektów wielkoskalowych, co wiąże się z zagadnieniami Data Center.

Laboratorium Baz Danych mieści się w salach A205 oraz F302. Ćwiczenia mogą być również prowadzone w innych salach wyposażonych w niezbędne oprogramowanie. Sale są wyposażone w 20 stanowisk komputerowych połączonych w sieć lokalną. W czasie zajęć praktycznych wykładowca ma możliwość posługiwania się projektorem multimedialnym w celu demonstracji oraz wspólnego rozwiązania zadań ćwiczeniowych. Studenci mają dostęp do wszystkich niezbędnych programów w ramach subskrypcji DreamSpark MSDN AA. Dla osób korzystających z własnych laptopów funkcjonuje sieć bezprzewodowa umożliwiająca wspólną pracę w sieci. Studenci mają możliwość zarówno pracy indywidualnej na lokalnej bazie danych, jak i wspólnie na bazie udostępnionej przez wykładowcę, co jest szczególnie istotne przy projektowaniu aplikacji bazodanowej.

Laboratoria są prowadzone w salach komputerowych wyposażonych w komputery z zainstalowanymi maszynami wirtualnymi (Microsoft Virtual PC, Sun VirtualBox), działającymi w systemie operacyjnym Windows XP, na których studenci mają uprawnienia administracyjne oraz dostęp do plików instalacyjnych oprogramowania serwera baz danych. Dodatkowo maszyny wirtualne są wyposażone w przykładowe bazy danych do wykonania poszczególnych laboratoriów.

Tematy poszczególnych zajęć laboratoryjnych:

1) Ćwiczenie „Instalowanie serwera baz danych”. Sprawdzenie konfiguracji komputera. Wybór odpowiedniej wersji oprogramowania. Instalowanie niezbędnych komponentów. Przygotowanie skryptów instalacji nienadzorowanej. Weryfikacja dokonanej instalacji.

2) Ćwiczenie „Konfigurowanie usług sieciowych serwera baz danych”. Zapoznanie się z listą usług i procesów niezbędnych do funkcjonowania serwera. Zarządzanie trybem uruchomienia poszczególnych usług. Konfiguracja protokołów sieciowych (TCP/IP). Nawiązanie połączenia z serwerem.

3) Ćwiczenie „Narzędzia administrowania serwerem baz danych”. Zapoznanie się z narzędziami do zarządzania. Zarządzanie serwerem za pomocą narzędzi wiersza poleceń. Narzędzia z interfejsem graficznym. Zdalne zarządzanie serwerem. Porównanie możliwości poszczególnych narzędzi.

4) Ćwiczenie „Podstawowe czynności administracyjne”. Wyświetlanie listy serwerów oraz baz danych na serwerze. Tworzenie i usuwanie bazy danych. Przeniesienie bazy danych na inny serwer. Zarządzanie rozmiarem bazy danych. Podłączenie oraz odłączenie bazy danych.

5) Ćwiczenie „Zapewnienie bezpieczeństwa danych”. Zapoznanie się

z mechanizmem wykonania kopii zapasowych oraz odtwarzania danych z kopii. Wykonanie pełnej oraz różnicowej kopii zapasowej bazy danych. Przywracanie bazy danych z kopii zapasowej. Odtworzenie kopii na innym komputerze. Zarządzanie kopiami zapasowymi.

6) Ćwiczenie „Zarządzanie bezpieczeństwem dostępu”. Założenie kont logowania serwera baz danych. Nadanie oraz cofnięcie uprawnień poszczególnym użytkownikom serwera. Ograniczenie dostępu do wybranych elementów bazy danych. Monitorowanie aktywności użytkowników.

7) Ćwiczenie „Automatyzacja administrowania serwerem baz danych”. Zapoznanie się z narzędziami wspomagającymi automatyczne zarządzanie oraz wykonanie poszczególnych zadań administracyjnych. Tworzenie harmonogramów wykonania zadań oraz weryfikacja wyników jego działania.

8) Ćwiczenie „Monitoring i optymalizacja pracy serwera baz danych”. Analiza dzienników serwera. Zapoznanie się z narzędziami do monitorowania wydajności serwera baz danych. Optymalizacja pracy serwera.

Systemem operacyjnym jest Microsoft Windows 7. Oprogramowanie systemu baz danych Microsoft SQL Server w wersji Standard jest zainstalowane na maszynach wirtualnych. Podstawowym narzędziem pracy studenta jest SQL Server Management Studio. Za jego pomocą studenci mogą nawiązać połączenie z wybraną bazą danych, sformułować i przetestować wykonanie poleceń w języku SQL, a także odtworzyć bazę danych z kopii zapasowej lub taką kopię wykonać. Do dyspozycji studentów jest również aplikacja webowa pozwalająca na wykonanie poleceń SQL na wybranej bazie danych. Projektowanie aplikacji bazodanowej odbywa się z wykorzystaniem środowiska deweloperskiego Microsoft Visual Studio w języku C# oraz technologii WinForms ASP.NET.

Materiały dydaktyczne do zajęć praktycznych są opracowane własnoręcznie przez prowadzącego przedmiot. Studenci mają dostęp do ich wersji elektronicznej za pośrednictwem strony internetowej http://www.ac.top100.net.pl/wsm.

Zajęcia praktyczne odbywają się w formie pozwalającej na osiągnięcie efektów kształcenia, przede wszystkim w zakresie umiejętności praktycznych. Wiedza przekazana na wykładach poprzedzających zajęcia praktyczne, jest utrwalana w czasie wspólnego z wykładowcą rozwiązania zadań grupowych. Polegają one głównie na napisaniu poleceń w języku SQL rozwiązujących określone przez wykładowcę zadania. Następnie rozwiązania te są weryfikowane wspólnie z wykładowcą.

Do oceniania umiejętności studenta są organizowane okresowe kolokwia. Jako narzędzie wspomagające proces dydaktyczny jest stosowany autorski system informatyczny opracowany przez prowadzącego przedmiot dr inż. Andrzeja Czerepickiego. System pozwala na zalogowanie się studenta do systemu, rozwiązanie zadań z zakresu baz danych oraz weryfikację osiągniętych wyników. Panel administracyjny wykładowcy umożliwia monitorowanie przebiegu kolokwium. System ma możliwość przechowania odpowiedzi studentów przez okres wymagany Ustawą o szkolnictwie wyższym.

Na koniec semestru studenci mają obowiązek przedstawienia własnego projektu systemu informatycznego w postaci działającej aplikacji bazodanowej. System powinien realizować zadanie na projekt przydzielone studentowi. Sprawozdanie z projektu zawiera zarówno diagramy ukazujące strukturę bazy danych opracowanej przez studenta, jak i kod źródłowy aplikacji realizującej interfejs użytkownika. Obrona projektu odbywa się na ostatnim zjeździe w semestrze. Wykładowca ocenia zgodność opracowanej struktury bazy danych z zadaniem, oraz poprawność kodu aplikacji. Następnie formułuje trzy dodatkowe pytania, dwa z zakresu poleceń przetwarzania danych w bazie (SQL) i jedno dotyczące kodu aplikacji. Odpowiedź studenta ma na celu potwierdzić autentyczność przedłożonego rozwiązania oraz poziom umiejętności praktycznych studenta.

W toku zajęć laboratoryjnych studenci nabywają praktycznych umiejętności w zakresie poprawnego projektowania, korzystania i implementacji systemów baz danych i ich aplikacji. Zapoznają się z podstawowymi zasadami modelowania i projektowania baz danych, relacyjnym modelem danych, standardowym językiem baz danych SQL, normalizacją schematów logicznych baz danych oraz logiczną organizacją i podstawowymi strukturami fizycznymi danych wykorzystywanymi w systemach baz danych. W wyniku zajęć potrafią posługiwać się podstawowymi zapytaniami języka SQL w zakresie wybierania, wstawiania oraz modyfikacji danych, tworzenia struktury bazy danych oraz jej relacji, nadawania uprawnień użytkownikom. Potrafią zaprogramować prostą aplikację wykorzystująca bazę danych do przetwarzania informacji wprowadzanych przez użytkownika.

Laboratorium przedmiotu Architektura Systemów Komputerowych składa się z 7 ćwiczeń, które są odrabiane w ściśle zadanej kolejności, gdyż problematyka każdego następnego ćwiczenia wykorzystuje wiedzę z ćwiczenia poprzedniego. Wszystkie ćwiczenia (oprócz ćwiczenia pierwszego, które ma charakter wstępny) mają charakter projektowy, co oznacza, że każdy student wykonuje indywidualny projekt. Wynik projektu jest sprawdzany za pomocą symulatora układów logicznych, jak np. EWB5.12 lub Tina. Ćwiczenia odbywają się w Sali Komputerowej wyposażonej ww. oprogramowanie. Wybrane ćwiczenia realizowane są także w Laboratorium Miernictwa i Elektroniki w sali 318.

Tematy poszczególnych zajęć laboratoryjnych:

1) Ćwiczenie „System dwójkowy”. Zapisy liczb naturalnych w kodzie NKB, BCD, kodzie szesnastkowym HEX. Konwersja liczb dziesiętnych na dwójkowe i odwrotna.

2) Ćwiczenie „Reprezentacje funkcji boolowskich”. Sposoby prezentacji funkcji boolowskich. Realizacje funkcji na wybranych bramkach. Minimalizacja funkcji 3 zmiennych. Implementacja w symulatorze EWB.

3) Ćwiczenie „Realizacje funkcji boolowskich 4 zmiennych”. Minimalizacja funkcji 4 zmiennych. Realizacja funkcji na bramkach NAND. Implementacja w symulatorze EWB.

4) Ćwiczenie „Sumatory i multipleksery”. Realizacja sumatora jednopozycyjnego. Składanie sumatorów wielobitowych, jako układów iteracyjnych. Implementacja w symulatorze EWB.

5) Ćwiczenie „Przerzutniki i ich wykorzystanie do budowy rejestrów i liczników”. Działanie układów sekwencyjnych. Opisy układów sekwencyjnych. Wejścia synchroniczne i asynchroniczne. Realizacja rejestrów przesuwających. Implementacja w symulatorze EWB.

6) Ćwiczenie „Liczniki”. Budowa liczników synchronicznych i asynchronicznych. Liczniki następnikowe i półprzewodnikowe. Liczniki rewersyjne. Implementacja w symulatorze EWB.

7) Ćwiczenie „Systemy reprezentacji liczb w komputerze”. Konwersja liczb ułamkowych. Realizacja podstawowych operacji arytmetycznych w zapisach stałopozycyjnych oraz zmiennopozycyjnych.

Wszystkie ćwiczenia rozpoczynają się od opisu tekstowego projektu. Student ma za zadanie przedstawić ten opis formalnie (tabela prawdy, mapa Karnaugh’a, opis algebraiczny), a następnie zaprojektować realizację tego projektu. Zaprojektować należy także sposób testowania projektu i metodykę jego ewentualnego poprawiania. Należy także przedstawić projekt w wersji papierowej.

Dzięki zajęciom laboratoryjnym studenci zapoznają się z budową i działaniem komputerów oraz z podstawami arytmetyki dwójkowej. Poznają zapisy liczbowe i operacje arytmetyczne oraz uczą się projektowania prostych układów cyfrowych.

Laboratorium dysponuje sprzętem komputerowym oraz oprogramowaniem specjalistycznym umożliwiającym także wprowadzenie studentów w dziedzinę grafiki i animacji komputerowej, zapoznanie z podstawowymi pojęciami i algorytmami rastrowej grafiki komputerowej, a także ze sprzętem, oprogramowaniem i zastosowaniem grafiki. Ponadto studenci mają możliwość zapoznania się z programowaniem wizualnym, z użyciem języka obiektowego i interfejsu graficznego, systemami multimedialnymi. W skład laboratorium wchodzi zaplecze sprzętowe i programowe (oprogramowanie do pracy z grafiką 3D, narzędzia programistyczne do tworzenia animacji i filmów).

W Laboratorium znajduje się 25 stanowisk. Wszystkie wyposażone są w komputery zdolne przetwarzać projekty z grafiki komputerowej. Każde stanowisko przeznaczone jest dla jednego Studenta.

Na wszystkich komputerach zainstalowane jest oprogramowanie umożliwiające realizację projektów z dziedziny grafiki komputerowej. Są to:

c) kompilatory C, C++

d) biblioteka Cimg

e) biblioteka OpenGL

f) program GIMP

g) program PovRay

h) program Blender

i) program Corel Draw

Oprogramowanie to dostępne jest na wszystkich stanowiskach, a dostępna wydajność sprzętu nie tworzy dla niego żadnych ograniczeń. Stanowisko wykładowcy wyposażone jest w zestaw komputerowy z oprogramowaniem, analogiczny do stanowisk studenckich. Wykładowca ma również do dyspozycji projektor multimedialny.

Celem laboratorium jest zapoznanie studentów z problematyką inżynierii oprogramowania, cyklem życia i metodami projektowania systemów informatycznych. Poznanie narzędzi analizy strukturalnej SI – diagramy DFD i ERD, macierz CRUD i słownik danych oraz narzędzi analizy obiektowej – diagramy UML, język UML 2.0. Zapoznanie się z narzędziami CASE. Poznanie zasad tworzenia dokumentacji projektu systemu informatycznego. Zapoznanie studentów z tematyką kontroli jakości artefaktów, sprawdzania specyfikacji wymagań oraz metod testowania, w tym inspekcji jako bardzo ogólnej metody kontroli jakości, również specyfikacji wymagań, testów, dokumentacji. Zapoznanie z metodami zarządzania projektem informatycznym.

Laboratoria odbywają się w sali komputerowej wyposażonej w oprogramowanie do projektowania systemów informatycznych (MS Visio, Visual Paradigm, Jude Community lub StarUML).

Zajęcia laboratoryjne mają charakter projektowy, w trakcie których studenci zapoznają się z kolejnymi fazami cyklu życia oprogramowania. Głównym zadaniem jest opracowanie wstępnej wersji projektu systemu informatycznego, przeznaczonego do realizacji zadanego podczas wprowadzających zajęć systemu dla firmy, organizacji itp. Główny nacisk kładzie się tu na poprawność fazy określenia wymagań oraz fazy analizy, zarówno w wersji strukturalnej (diagramy DFD, ERD) jak i obiektowej (notacja UML). Wszystkie tematy studenci realizują równolegle, co umożliwia wymianę zdań, dyskusję oraz porównanie zaproponowanych rozwiązań. Równolegle studenci projektują w grupach 2-4 osobowych systemy informatyczne, które będą zawierać efekty analizy (wymagania użytkownika – funkcjonalne i niefunkcjonalne, diagramy strukturalne i obiektowe) i będą głównym elementem zaliczenia zajęć.

Laboratorium umożliwia prawidłową realizację procesu kształcenia i osiągniecie efektów kształcenia zakładanych w kartach/sylabusach przedmiotu.

Tematy poszczególnych zajęć laboratoryjnych:

1) Ćwiczenie „Projektowanie diagramów przypadków użycia”. Analiza wymagań użytkownika na bazie przykładowego projektu. Wyodrębnienie wymagań funkcjonalnych. Określenie aktorów systemu oraz ich funkcji. Zapis wymagań funkcjonalnych w postaci diagramów UML.

2) Ćwiczenie „Projektowanie diagramów klas”. Dokonanie analizy obiektowej na podstawie przykładowego projektu. Określenie zbioru klas oraz ustanowienie związków pomiędzy klasami. Projektowanie atrybutów i metod każdej klasy. Tworzenie diagramu klas.

3) Ćwiczenie „Projektowanie diagramów przepływów danych”. Określenie danych wejściowych oraz wyjściowych systemu, węzłów transformacji danych. Projektowanie diagramu przepływu danych dla przykładowego systemu informatycznego.

4) Ćwiczenie „Projektowanie diagramów związków encji”. Przedstawienie danych systemu w postaci zbioru encji. Określenie atrybutów encji. Projektowanie relacji pomiędzy encjami. Tworzenie diagramu ERD dla przykładowego systemu informatycznego. Normalizacja diagramu ERD.

5) Ćwiczenie „Projektowanie diagramów sekwencji i współdziałania”. Analiza współdziałania klas oraz kolejności zdarzeń dla wybranych przypadków użycia przykładowego systemu. Projektowanie diagramów sekwencji. Konwersja diagramów sekwencji na diagramy współdziałania.

6) Ćwiczenie „Projektowanie diagramów aktywności”. Opracowanie bazowych algorytmów działania przykładowego systemu informatycznego (w skali od pojedynczego przypadku użycia do całego systemu). Zapis wybranych algorytmów w postaci diagramów aktywności.

7) Ćwiczenie „Projektowanie diagramów stanu”. Analiza dopuszczalnych stanów klas przykładowego systemu informatycznego. Wybór klasy o maksymalnej ilości stanów. Określenie istotnych stanów klasy oraz ich naniesienie na diagram. Łączenie stanów klasy za pomocą przejść. Definiowanie sygnałów wywołujących przejścia między stanami oraz czynności przy tym wykonywanych. Weryfikacja opracowanego diagramu stanów.

8) Ćwiczenie „Projektowanie diagramów komponentów”. Określenie konfiguracji opracowanego systemu. Wyodrębnienie pojedynczych modułów. Rozmieszczenie modułów w ramach systemu. Wyznaczenie połączeń między elementami systemu.

Celem laboratorium jest przedstawienie podstawowych informacji istotnych dla zrozumienia zasad budowy, działania i projektowania systemów wbudowanych. Istotne jest by student poznał podstawowe elementy wykorzystywane do budowy systemów wbudowanych oraz specyfikę systemów wbudowanych działających w czasie rzeczywistym. Wiedza ta powinna ułatwić praktyczne korzystanie z systemów wbudowanych i analizę istniejących systemów, a także wykonanie zadań realizowanych w ramach zajęć laboratoryjnych towarzyszących wykładowi.

Student praktycznie wykorzystuje nabytą wiedzę z zakresu budowy i działania:

a) cyfrowych układów kombinacyjnych i sekwencyjnych

b) pamięci półprzewodnikowych

c) przetworników A/C i C/A

d) mikrokontrolerów

e) układów wyświetlania

f) układów programowalnych

g) czujników i elementów sterujących

Student praktycznie wykorzystuje umiejętność programowanie w asemblerze, zna języki opisu sprzętu, rozumie systemy operacyjne czasu rzeczywistego oraz praktycznie rozwiązuje problemy zasilania, diagnostyki, testowania i bezpieczeństwa.

Podczas Laboratorium student wykonuje zadania projektowe pracując z wybranymi programami do wspomagania projektowania:

a) EWB – projektowanie wybranego bloku funkcjonalnego na poziomie podstawowych układów cyfrowych

b) Symulator wybranego mikrokontrolera – program w asemblerze

c) MaxPlus II – program w języku VHDL

Tematy poszczególnych zajęć laboratoryjnych:

1) Ćwiczenie „Układy liczników i timerów 1″. Każdy student projektuje licznik wielostanowy (przykładowo zegar czasu astronomicznego).

2) Ćwiczenie „Układy liczników i timerów 2″. Do wcześniej zaprojektowanego wcześniej licznika należy zaprojektować odpowiedni układ wyświetlania stanu licznika.

3) Ćwiczenie „Mikrokontrolery – budowa i działanie 1″. Należy napisać i uruchomić program w asemblerze mikrokontrolera 8051 realizujący licznik wielostanowy.

4) Ćwiczenie „Mikrokontrolery – budowa i działanie 2″. Napisać i uruchomić program wyświetlający stany licznika wielostanowego.

5) Ćwiczenie „Układy programowalne (FPGA) 1″. Napisać w języku VHDL opis prostego układu logicznego i zasymulować jego działanie.

6) Ćwiczenie „Układy programowalne (FPGA) 2″. Napisać w języku VHDL opis układu sekwencyjnego i zasymulować jego działanie.

7) Ćwiczenie SPRAWDZIAN

Celem laboratorium jest zapoznanie studentów z paradygmatami programowania oraz podstawami programowania funkcyjnego i logicznego. Rozwiniecie tematyki związanej z paradygmatami programowania o tzw. wzorce projektowe i podstawy programowania w języku funkcyjnym Haskell, oraz zapoznanie się paradygmatem programowania logicznego. Na ćwiczeniach studenci ćwiczą omówione na wykładach techniki i paradygmaty programowania. Implementują proste programy według ustalonych założeń. Opracowują sprawozdania opisujące wykonane czynności i sposób rozwiązania danego zadania. Nabywają praktycznych umiejętności z zakresu projektowania prostych systemów komputerowych; potrafią tworzyć modele obiektowe systemów, potrafią poznawać, analizować i modelować wymagania stawiane systemom informatycznym przez użytkowników, potrafią dobrać odpowiednie metody i narzędzia w celu rozwiązania problemu informatycznego. Laboratorium mieści się w Sali B-203. Ćwiczenia mogą być również prowadzone w innych salach wyposażonych w niezbędne oprogramowanie. Laboratoria odbywają się w sali komputerowej, każde stanowisko jest wyposażone w maszynę wirtualną zawierającą niezbędne oprogramowanie do napisania, kompilacji, testowania oraz uruchomienia programów napisanych w wybranym języku programowania.

Tematy poszczególnych zajęć laboratoryjnych:

1) Ćwiczenie „Gramatyka języków programowania” Zapis gramatyki wybranego języka programowania w formie BNF. Rysowanie diagramów syntaktycznych dla prostych konstrukcji języka. Projektowanie diagramów własnego języka programowania.

2) Ćwiczenie „Programowanie imperatywne”. Programowanie prostych algorytmów. Deklaracja zmiennych lokalnych i globalnych. Deklaracja podprogramów. Przekazywanie parametrów do podprogramów. Badanie algorytmów rekurencyjnych

3) Ćwiczenie „Programowanie strukturalne”. Podstawy programowania bez użycia instrukcji przejścia bezpośredniego. Strukturyzacja programów imperatywnych, niespełniających kryteria strukturalności. Badanie kosztów strukturyzacji kodu źródłowego programu.

4) Ćwiczenie „Programowanie obiektowe. Klasy i obiekty”. Definiowanie własnych klas przez programistę. Konstruowanie obiektów danej klasy. Badanie cyklu życiowego obiektu klasy, kolejności wywołań konstruktorów i destruktorów. Enkapsulacja danych w klasie.

5) Ćwiczenie „Programowanie obiektowe. Dziedziczenie klas”. Definiowanie klasy bazowej i pochodnej. Badanie zasad dziedziczenia metod i właściwości klasy bazowej w klasie pochodnej. Dziedziczenie wielokrotne.

6) Ćwiczenie „Programowanie obiektowe. Polimorfizm”. Deklarowanie funkcji wirtualnej. Obserwacja efektów wywołania funkcji wirtualnych w klasie pochodnej. Tworzenie klasy abstrakcyjnej.

7) Ćwiczenie „Programowanie funkcyjne”. Demonstracja prostych programów

w języku funkcyjnym. Porównanie wad i zalet programowania funkcyjnego w odniesieniu do programowania imperatywnego. Definicja obszaru zastosowania języków funkcyjnych.

8) Ćwiczenie 8 „Programowanie w logice”. Demonstracja prostych programów napisanych w języku Prolog. Porównanie efektywności języków logicznych w odniesieniu do języków imperatywnych. Definicja zakresu zastosowania języków programowania w logice.

9) Ćwiczenie 9 „Inne paradygmaty programowania”. Wykonanie programu sterowane przepływem danych. Implementacja prostych algorytmów. Programowanie oparte na zdarzeniach. Demonstracja koncepcji współbieżnego programowania.

Charakterystyka sali laboratoryjnej:

1) Sale laboratoryjne zawierają niezbędną liczbę stanowisk komputerowych umożliwiających indywidualną pracę studenta.

2) Oprogramowanie zainstalowane na stacjach roboczych umożliwia prawidłową realizację procesu kształcenia i osiągniecie zakładanych efektów kształcenia tj.

a) Java JDK – oprogramowanie udostępniające środowisko niezbędne do programowania w języku Java.

b) Java JRE – środowisko wykonawcze Java niezbędne do uruchamiania stworzonych aplikacji.

c) NetBeans 7.0.1 – zintegrowane środowisko programistyczne (IDE) dla języka Java, którego głównym celem jest przyspieszenie budowy aplikacji Java, w tym również usług sieciowych oraz aplikacji mobilnych

d) Dev C++ – zintegrowane środowisko programistyczne IDE, obsługujące język C i C++.

e) Przeglądarka internetowa: IE/Mozilla Firefox – pobieranie i wyświetlanie stron internetowych udostępnianych przez serwery WWW, a także odtwarzanie plików multimedialnych, w szczególności w ramach laboratoriów wykorzystana do prezentowania omawianych kodów źródłowych za pomocą serwisu join.me oraz compileonline.com

3) Oprogramowanie jest aktualizowane zgodnie z zaleceniem producenta.

4) Stacje robocze mają stały dostęp do sieci Internet z zapewnieniem niezbędnej do pracy przepustowości łącza.

5) Parametry stacji roboczych spełniają minimalne wymagania stawiane przez producenta oprogramowania wykorzystywanego podczas laboratoriów tj.

a) System operacyjny: Microsoft Windows XP Professional SP3/Vista SP1/Windows 7 Professional

b) Komputer i procesor: 800MHz Intel Pentium III lub adekwatny

c) Dysk twardy: miejsce na dysku twardym: 750 MB

d) Rozdzielczość monitora: 1024×768 lub większa

e) Pamięć RAM: 512 MB

6) Warunkiem przystąpienia do praktycznej realizacji ćwiczenia jest zapoznanie

się z instrukcją BHP i instrukcją przeciwpożarową oraz przestrzeganie zasad w nich zawartych. Sale zawierają zawieszoną na ścianie instrukcje BHP, z którą studenci są zapoznawani na pierwszych zajęciach.

Wprowadza studentów w zagadnienia projektowania i tworzenia nowoczesnych aplikacji zapoznając ich z podstawami programowania strukturalnego. Nabywają oni umiejętności implementacji algorytmów z wykorzystaniem bazowych typów oraz struktur danych w języku C++. Studenci uczą się posługiwać się podstawowymi konstrukcjami języka programowania w celu napisania, skompilowania oraz uruchomienia kodu źródłowego programu realizującego proste algorytmy. Potrafią wykrywać i usuwać błędy semantyczne i syntaktyczne w programie. Laboratorium mieści się w Sali B-203 z 20 stanowiskami, na których studenci wykonują kolejno ćwiczenia. Ćwiczenie ósme jest sprawdzianem, a wszystkie pozostałe są projektami wykonywanymi przez studenta indywidualnie. Ćwiczenia mogą być również prowadzone w innych salach wyposażonych w niezbędne oprogramowanie.

Tematy poszczególnych zajęć laboratoryjnych:

1) Ćwiczenie „Struktura programu”. Zadaniem studenta jest napisanie programu wczytania i wydruku znaku, program dodania (odjęcia) liczb, obliczenie pola koła, pierwiastka itp. Zmienne, typy, symbole.

2) Ćwiczenie „Instrukcje złożone”. Każdy student ma napisać program z użyciem instrukcji for, while i repeat. Przykładowe programy, to tablicowanie wartości silnia, dwumian Newtona, konwersja liczb dziesiętnych na dwójkowe.

3) Ćwiczenie „Działania na znakach i ustawianie ich na ekranie”. Zadane programy wykorzystują porządek znaków, ich umiejscowienie na ekranie oraz ich powtarzanie (rysowanie modeli obiektów.)

4) Ćwiczenie „Złożone struktury danych 1″. Projekt ma wykorzystywać instrukcje warunkowe. Dane wejściowe są tablicami i należy dokonać sortowania, konwersji liczb dwójkowych na dziesiętne itp.)

5) Ćwiczenie „Funkcje i procedury”. Budowa funkcji i procedur, sposoby wywoływania i przekazywania parametrów.

6) Ćwiczenie „Złożone struktury danych 2″. Programy posługujące się rekordami i plikami. Możliwości wprowadzania danych z plików i wyprowadzania danych do plików.

7) Ćwiczenie „Projekt złożonego programu”. Przykładowy złożony program, na przykład obsługi zawodów sportowych.

Charakterystyka sali laboratoryjnej:

1) Sale laboratoryjne zawierają niezbędną liczbę stanowisk komputerowych umożliwiających indywidualną pracę studenta.

2) Oprogramowanie zainstalowane na stacjach roboczych umożliwia prawidłową realizację procesu kształcenia i osiągniecie zakładanych efektów kształcenia tj.

a) Dev C++ – zintegrowane środowisko programistyczne IDE, obsługujące język C i C++..

b) Przeglądarka internetowa: IE/Mozilla Firefox – pobieranie i wyświetlanie stron internetowych udostępnianych przez serwery WWW, a także odtwarzanie plików multimedialnych, w szczególności w ramach laboratoriów wykorzystana do prezentowania omawianych kodów źródłowych za pomocą serwisu join.me

3) Oprogramowanie jest aktualizowane zgodnie z zaleceniem producenta.

4) Stacje robocze mają stały dostęp do sieci Internet z zapewnieniem niezbędnej do pracy przepustowości łącza.

5) Parametry stacji roboczych spełniają minimalne wymagania stawiane przez producenta oprogramowania wykorzystywanego podczas laboratoriów tj.

a) System operacyjny: Microsoft Windows XP Professional SP3/Vista SP1/Windows 7 Professional

b) Komputer i procesor: 800MHz Intel Pentium III lub adekwatny

c) Dysk twardy: miejsce na dysku twardym: 50 MB

d) Rozdzielczość monitora: 1024×768 lub większa

e) Pamięć RAM: 512 MB

6) Warunkiem przystąpienia do praktycznej realizacji ćwiczenia jest zapoznanie

się z instrukcją BHP i instrukcją przeciw pożarową oraz przestrzeganie zasad w nich zawartych. Sale zawierają zawieszoną na ścianie instrukcje BHP, z którą studenci są zapoznawani na pierwszych zajęciach.

Celem kształcenia w laboratorium jest zapoznanie studentów z wybranymi zagadnieniami z zakresu ogólnie rozumianej technologii informacyjnej.

Założeniem jest zapoznanie studenta z możliwościami jakie dają komputery (poczynając od sprzętu komputerowego poprzez oprogramowanie użytkowe aż po Internet). Podczas procesu kształcenia student ma za zadanie posiąść wiedzę na temat narzędzi za pomocą, których może on pozyskiwać informacje, selekcjonować je, analizować, przetwarzać, zarządzać i przekazywać innym ludziom lub jednostkom. Wykorzystując odpowiednie oprogramowanie student będzie w stanie rozwiązać określone problemy. Umiejętności jakie ma za zadanie osiągnąć to sprawne posługiwanie się systemem operacyjnym Windows, redagowanie dokumentów, projektowanie oraz posługiwanie się arkuszem kalkulacyjnym, tworzenie prezentacji oraz baz danych, obsługiwanie poczty elektronicznej oraz znajomość zagadnień związanych z bezpieczeństwem w sieciach oraz systemach.

Oprogramowanie konieczne do realizacji zajęć oraz efektów kształcenia: System operacyjny Windows 7, Microsoft Office 2007, dowolny klient pocztowy. Laboratoria, w których prowadzone są zajęcia przygotowujące do egzaminu z ECDL muszą posiadać stały dostęp do Internetu. Certyfikat ECDL zaświadcza, że jego posiadacz potrafi prawidłowo wykonywać na komputerze osobistym (mikrokomputerze) podstawowe zadania: edytować teksty, korzystać z arkuszy kalkulacyjnych i z sieci komputerowych. Kontrola tych umiejętności przeprowadzana jest w 7 egzaminach – 1 teoretycznym i 6 praktycznych – obejmujących następujące obszary zastosowań mikrokomputerów i technologii informatycznych:

1) Podstawy technik informatycznych. Słuchacz ma za zadanie osiągnąć wiedzę na temat głównych założeń technologii informacyjnej i komunikacyjnej (ICT) na poziomie podstawowym oraz znajomość poszczególnych części wchodzących w skład komputera. Wiedza, o której jest mowa powyżej obejmuje: pojęcia hardware, czynniki, które mogą wpłynąć na wydajność komputera oraz pojęcia urządzeń peryferyjnych, pojęcia software, w tym również dotyczącą powszechnych aplikacji oraz oprogramowania systemów operacyjnych sieci komputerowych oraz różnych sposobów łączenia się z Internetem. Pojęcia Technik Informacyjnych i Komunikacyjnych (ICT), łącznie z przykładami i ich praktycznym zastosowaniem w codziennym życiu, zagadnień związanych z bezpieczeństwem i higieną pracy przy użyciu komputerów, zagadnień związanych z ochroną bezpieczeństwa użytkowania komputera, zagadnień prawnych związanych z użytkowaniem komputera.

2) Użytkowanie komputerów. Słuchacz winien uzyskać wiedzę i umiejętności w zakresie korzystania z głównych elementów systemu operacyjnego, w tym umiejętności ustalenia najważniejszych parametrów konfiguracyjnych oraz skorzystania z funkcji Pomocy, sprawnego używania funkcji pulpitu oraz skutecznego poruszania się w środowisku graficznym, podstawowych koncepcji zarządzania plikami, w tym organizacji plików i folderów w sposób, który czyni je łatwiejszymi do zidentyfikowania i odnalezienia, używania oprogramowania użytkowego mającego na celu kompresję i dekompresję plików oraz używania oprogramowania antywirusowego, używania prostego edytora tekstu oraz drukowania korzystając z funkcji systemu operacyjnego.

3) Przetwarzanie tekstów. Słuchacz winien uzyskać wiedzę i umiejętności w zakresie pracy z dokumentami i zapisywania ich w postaci różnych formatów plików, wyboru odpowiednich opcji, takich jak funkcja Pomoc w celu zwiększenia szybkości i efektywności pracy, tworzenia i edycji niewielkich dokumentów, gotowych do rozpowszechniania, zastosowania różnych formatów w celu udoskonalenia dokumentów przed ich rozpowszechnieniem, jak również stosowania dobrych praktyk odnoszących się do wyboru odpowiednich opcji formatowania, wstawiania do dokumentów tabel, obrazów i rysunków, przygotowywania dokumentów przed dokonaniem wysyłki seryjnej, stosowania opcji ustawień strony oraz dokonywania sprawdzenia i poprawy napisanego tekstu przed ostatecznym wydrukowaniem.

4) Arkusze kalkulacyjne. Słuchacz winien uzyskać wiedzę i umiejętności w zakresie pracy z arkuszami kalkulacyjnymi i zapisywania ich w różnych formatach plików, używania dostępnych opcji, takich jak funkcja Pomoc w celu udoskonalania jakości i efektywności pracy, wprowadzania danych do komórek oraz posługiwania się dobrymi praktykami przy tworzeniu list. Zaznaczania, sortowania oraz kopiowania, przesuwania i usuwania danych, edycji wierszy i kolumn w arkuszu. Kopiowania, przesuwania, usuwania i odpowiedniej zmiany nazwy arkuszy, tworzenia matematycznych i logicznych reguł przy użyciu standardowych funkcji dotyczących arkuszy kalkulacyjnych. Posługiwania się dobrymi praktykami w tworzeniu reguł oraz rozpoznawania błędnych wartości w regułach, formatowania liczb i zawartości tekstowych w skoroszycie (składającym się z kilku arkuszy), wyboru, tworzenia i formatowania wykresów w celu prawidłowego przekazania informacji, prawidłowego ustawienia strony ze skoroszytem oraz sprawdzenia i poprawy zawartości przed ostatecznym wydrukowaniem.

5) Bazy danych. Słuchacz winien uzyskać wiedzę i umiejętności w zakresie rozumienia istoty baz danych oraz sposobu ich organizacji i używania, tworzenia prostych baz danych i poglądu ich zawartości w różnych trybach, tworzenia tabel, określania i modyfikowania pól i ich właściwości, wprowadzania i edycji danych w tabeli, sortowania i filtrowania tabeli lub formularza, tworzenia, modyfikacji i uruchamiania kwerendy w celu wybierania określonych informacji z bazy danych, rozumienia czym jest formularz i tworzenia formularza w celu wprowadzania, modyfikowania i usuwania rekordów i danych w rekordach, tworzenia typowych raportów i przygotowywania wydruków gotowych do rozpowszechnienia.

6) Grafika menedżerska i prezentacyjna. Słuchacz winien uzyskać wiedzę i umiejętności w zakresie używania aplikacji oraz zapisywania prezentacji w różnych formatach plików, korzystania z istniejących funkcji, np. funkcji Pomoc w celu zwiększenia wydajności pracy, rozróżniania sposobów wyświetlania prezentacji wraz z umiejętnością zastosowania, podczas ich użycia, różnych sposobów układu i wyglądu slajdów, wprowadzania, edycji i formatowania tekstu w prezentacjach oraz stosowania dobrych praktyk w nadawaniu tytułów slajdom, wybierania rodzaju, tworzenia i formatowania wykresów w celu przekazania w odpowiedni sposób specyficznych informacji, wstawiania i edycji obrazów i rysunków, stosowania animacji i różnych efektów przejść oraz sprawdzenia i poprawienia zawartości prezentacji przed jej końcowym wydrukiem i rozpowszechnieniem.

7) Usługi w sieciach informatycznych. Słuchacz winien uzyskać wiedzę i umiejętności w zakresie rozumieć, czym jest Internet oraz znać podstawowe pojęcia z nim związane. Powinien również mieć świadomość konieczności podejmowania pewnych działań zabezpieczających podczas korzystania z zasobów internetowych, wykonywać typowe zadania związane z przeszukiwaniem sieci łącznie ze zmianą ustawień przeglądarki, poszukiwać informacji w sieci oraz wykazać się umiejętnością wypełniania i wysyłania formularzy dokumentów umieszczonych w sieci, zapisywać strony internetowe oraz ściągać pliki z Internetu, jak również kopiować zawartość stron do dokumentu, rozumieć, czym jest email oraz potrafić wymienić wady i zalety użycia tego sposobu komunikacji, jak również znać inne metody komunikacji, wykazać się znajomością zasad dobrego wychowania (etykiety) i wymogów dotyczących bezpieczeństwa podczas korzystania z poczty elektronicznej, tworzyć, sprawdzać poprawność językową i wysyłać emaile. Odpowiadać na emaile, przesyłać je dalej, załączać pliki i drukować emaile, znać sposoby zwiększenia wydajności pracy podczas pracy z oprogramowaniem poczty elektronicznej. Organizować i zarządzać przesyłkami email.

W listopadzie 2013 r. Laboratoria ECDL zostały przeprofilowane z Laboratoriów dydaktycznych na komercyjne. Tym samym obecnie głównymi podmiotami korzystającymi z tych Laboratoriów są interesariusze zewnętrzni.